4 acronis active protection, Acronis active protection, Qu'est-ce qu'un logiciel de demande de rançon – Acronis True Image 2017 NG Manuel d'utilisation

Page 181

181

Copyright © Acronis International GmbH, 2002-2017

Méthodes d'effacement d'informations utilisées par Acronis

La théorie de nettoyage garanti des informations est décrite en détail dans un article de Peter

Gutmann. Consultez la section « Secure Deletion of Data from Magnetic and Solid-State Memory » à

l'adresse

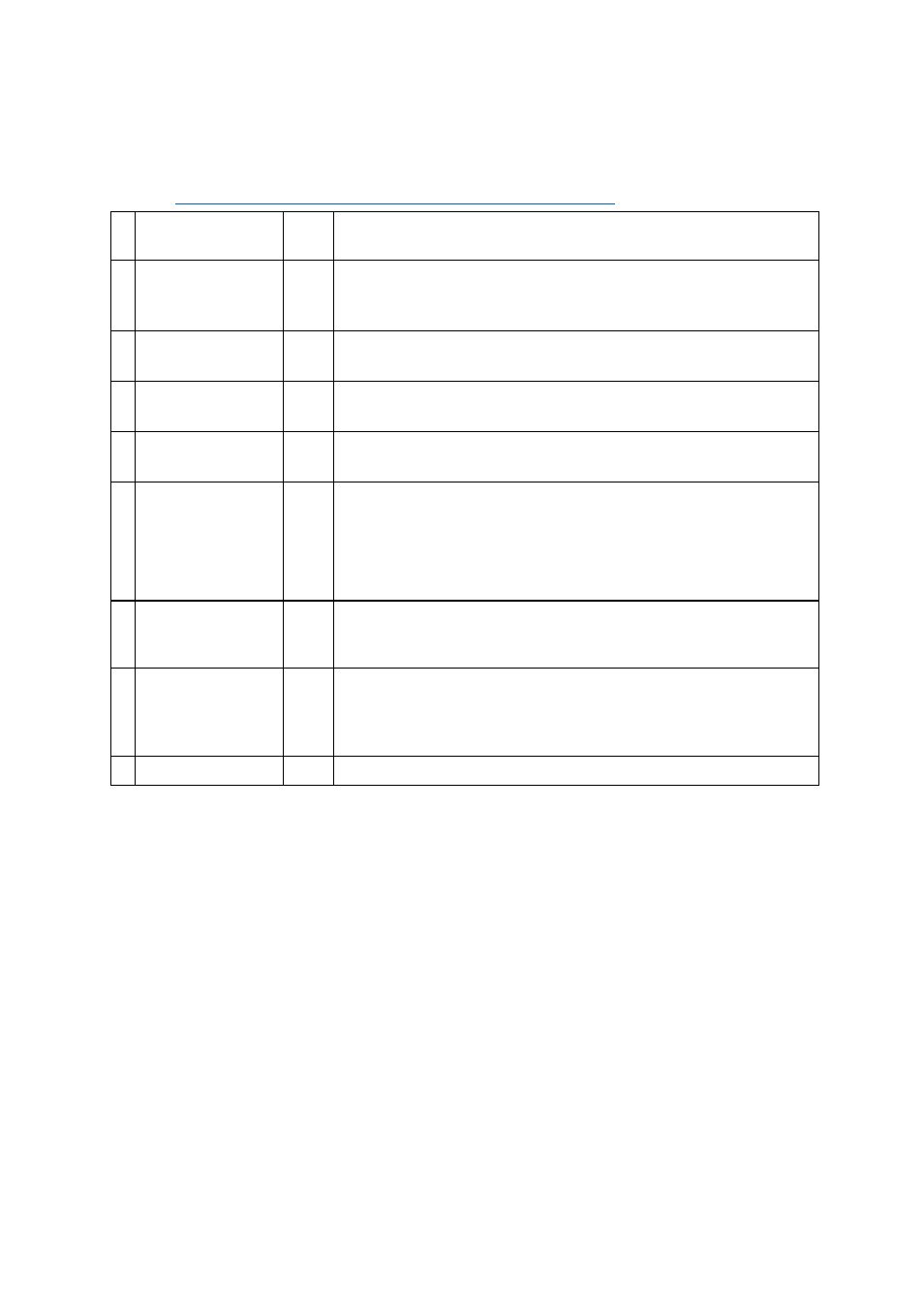

N° Algorithme (méthode

d'écriture)

Passes Enregistrement

1. Ministère de la

défense des

États-Unis 5220.22-M

4

1

èr

e passe – symboles sélectionnés aléatoirement sur chaque octet de

chaque secteur ; 2 – complémentaire à

ce

qui a été écrit au cours de la 1ère

passe ; 3 – symboles aléatoires à nouveau ; 4 – vérification d'écriture.

2. États-Unis : NAVSO

P-5239-26 (RLL)

4

1

èr

e passe – 0x01 sur tous les secteurs, 2 – 0x27FFFFFF, 3 – séquences de

symboles aléatoires, 4 – vérification.

3. États-Unis : NAVSO

P-5239-26 (MFM)

4

1

èr

e passe – 0x01 sur tous les secteurs, 2 – 0x7FFFFFFF, 3 – séquences de

symboles aléatoires, 4 – vérification.

4. Allemand : VSITR

7

1

èr

e –

6è

me – séquences en alternance de : 0x00 et 0

xF

F ; 7ème – 0xAA ;

c'est-à-dire 0x00, 0xFF, 0x00, 0xFF, 0x00, 0xFF, 0xAA.

5. Russe : GOST

P50739-95

1

Zéros logiques (chiffres 0x00) pour chaque octet de chaque sec

te

ur po

ur

les

systèmes de niveau de sécurité allant du 6ème au 4ème.

Symboles sélectionnés aléatoiremen

t

(nomb

re

s) sur chaque octet de

chaque secteur pour les systèmes de niveau de sécurité allant du 3ème au

1er.

6. Méthode de Peter

Gutmann

35

La méthode de Peter Gutmann est très sophistiquée. Elle s'appuie sur sa

théorie de l'effacement d'informations des disques durs (voir Suppression

sécurisée de données de mémoire magnétique et transistorisée).

7. Méthode de Bruce

Schneier

7

Bruce Schneier offre une méthode d'écrasement en sept passes dans son

livre Applied Crypt

og

raphy. 1ère pas

se

– 0xFF, 2ème passe – 0x00, et

ensuite cinq fois avec une séquence pseudo-aléatoire sécurisée par

cryptographie.

8. Rapide

1

Zéros logiques (chiffres 0x00) sur tous les secteurs à nettoyer.

11.6.4 Acronis Active Protection

Qu'est-ce qu'un logiciel de demande de rançon ?

Un logiciel de demande de rançon est un logiciel malveillant qui bloque l'accès à certains fichiers ou à

l'ensemble d'un système et exige une rançon pour débloquer l'accès. Le logiciel affiche une fenêtre

vous indiquant que vos fichiers sont verrouillés et que vous devez payer de toute urgence, à défaut

de quoi vous ne pourrez plus accéder aux fichiers. Le message peut également se faire passer pour

une déclaration officielle émanant d'une autorité, par exemple la police. Le but de ce message est

d'effrayer l'utilisateur et de l'amener à payer sans faire qu'il cherche à obtenir de l'aide auprès d'un

informaticien ou des autorités. Par ailleurs, il n'est nullement garanti que vous puissiez reprendre le

contrôle de vos données une fois la rançon payée.

Votre ordinateur peut être attaqué par un logiciel de demande de rançon lorsque vous visitez un site

Internet non sécurisé, ouvrez des messages électroniques de personnes inconnues ou lorsque vous

cliquez sur des liens suspects sur les réseaux sociaux ou dans des messages instantanés.